UMFASSENDER SCHUTZ.

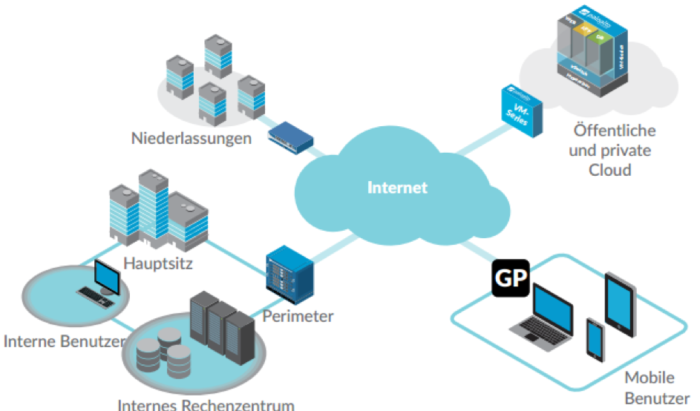

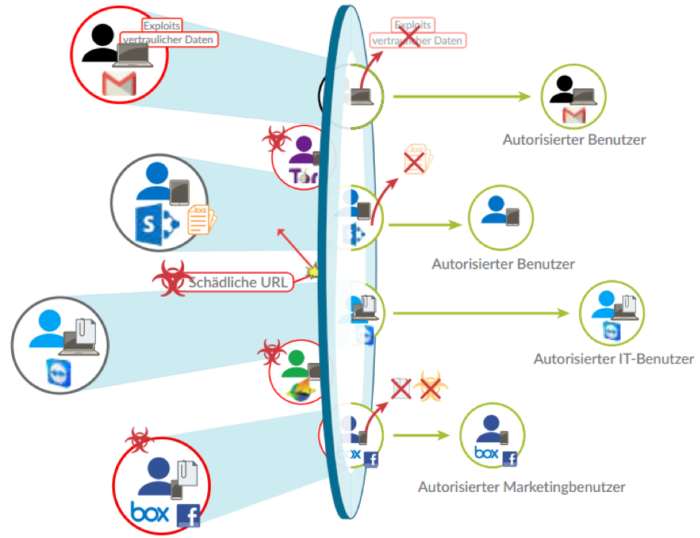

Zu diesem Zweck setzen wir Next Generation Security Plattformen ein, die sich flexibel in jede Umgebung integrieren lassen und alle Ebenen des Netzwerkverkehrs überwachen und schützen. Sie schützen nicht nur Ihr lokales Netzwerk, sondern auch Private und Public Clouds, VPNs und Endpoints. Außerdem sind sie in der Lage, den Netzwerkverkehr komplett zu durchleuchten und Erlaubnis- oder Verweigerungsentscheidungen nicht mehr nur auf Basis von IP-Adresse und Port, sondern auch nach Anwendung und Benutzer und anderen Kriterien, z.B. dynamischen URL-Listen, zu treffen.

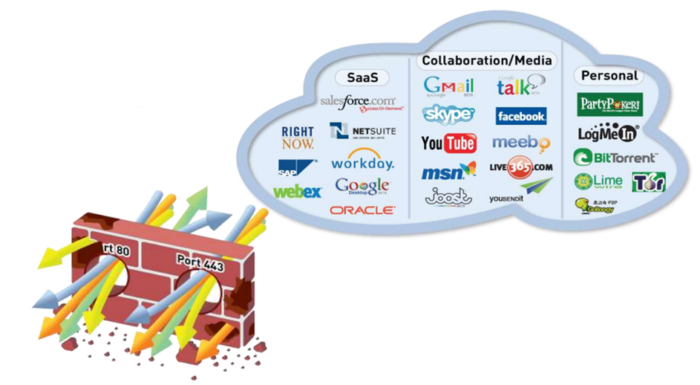

Das ist vor allem deshalb wichtig, weil moderne Anwendungen und Bedrohungen nicht mehr nur über fest zugeordnete Netzwerkports kommunizieren, sondern diese beliebig wechseln können, um sich Netzwerkzugriff zu erschleichen. Hier versagen klassische Firewalls.

ENTTARNEN UND BLOCKIEREN

Neben der Technologie, vor solchen Umgehungstechniken zu schützen, bieten gute Next Generation Security Plattformen ausgeklügelte Mechanismen zum Enttarnen und Blockieren von Command-and-Control-Traffic oder anderen Umgehungstechnologien.

Damit erkennen und bekämpfen sie moderne Bedrohungen bereits auf Netzwerkebene, die sonst kein System erkannt hätte.

Datendiebstahl und -Abflüsse lassen sich durch die Durchleuchtung aller Netzwerklayer ebenso verhindern, wie die Verbreitung von Viren, Malware oder Exploits.

Diesen umfassenden Schutz liefern wir zu attraktiven Preisen einem großen Kreis an Unternehmen.

ZERO TRUST MODEL.

Um ein maximales Maß an Sicherheit zu erreichen, lassen wir veraltete Herangehensweisen hinter uns und schützen Netzwerke mit Hilfe von Netzwerksegmentierung nach dem Zero-Trust-Modell und modernen Next Generation Security Plattformen.

Dazu sind die von uns verwendeten Firewall-Systeme von Palo Alto Networks für jede Umgebung (Technologie und Größe) erhältlich: physische Appliances für SOHO bis Datacenter, auch ruggadized, virtuelle Appliances für VMware ESXi & NSX, Azure, Hyper-V, AWS, Citrix NetScaler, KVM).

Exzellent daran ist, dass alle mit dem selben Betriebssystem und einheitlicher Administrationsoberfläche ausgestattet sind.

Auch wenn sich Mitbewerber mit ähnlichen Schlagworten rühmen:

ES LOHNT DER BLICK INS DETAIL.

Ein Beispiel aus der Praxis für Durchblick in der Königsklasse ist die Erkennung von Application Shifting: das heißt, erkennt die Firewall den Wechsel von Anwendungen im Datenstrom, z.B. von „Facebook Chat“ zu „Facebook File-Sharing“? Und kann sie das in Sicherheitsregeln verwenden und verhindern?

Auch zeigen wir Ihnen in einer Demo gern, wie schnell Sie Erkenntnisse aus dem Application Command Center mit wenigen Mausklicks in Security Policies einfließen lassen, um effektiv und schnell Angriffe zu verhindern.

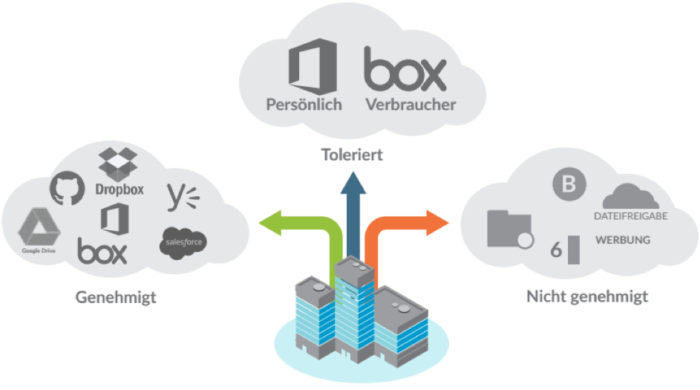

GRANULIERTE BERECHTIGUNGEN.

Sehr wichtig ist auch, dass granulierte Berechtigungen für bestimmte Anwendungen und Benutzergruppen möglich sind (z.B.: Webex für Vorstand, Vertrieb und Support, aber mit Webex File-Sharing nur für den Vorstand) und Firewall-Regeln auch auf dynamisch aktualisierte URL-Listen zugreifen können.

Die verschiedenen Belange der unterschiedlichen Abteilungen und Schutzbedürftigkeiten der verschiedenen Anwendungen und Daten sollten ebenso wie im Dateisystem, auch im Zugriff auf das Netzwerk abgebildet werden können.

CLOUD SECURITY.

Cloud-Technologien nehmen einen immer höheren Stellenwert in der IT der Unternehmen ein. Wo sie nicht offiziell eingesetzt werden, entwickelt sich oft eine „Schatten-IT“, wenn sich die Mitarbeiter auf ihren mitgebrachten Geräten (BYOD) oder auch den firmeneigenen Geräten eigene Anwendungen einrichten und für Unternehmenszwecke nutzen.

ABWEHR VON MALWARE UND EXPLOITS.

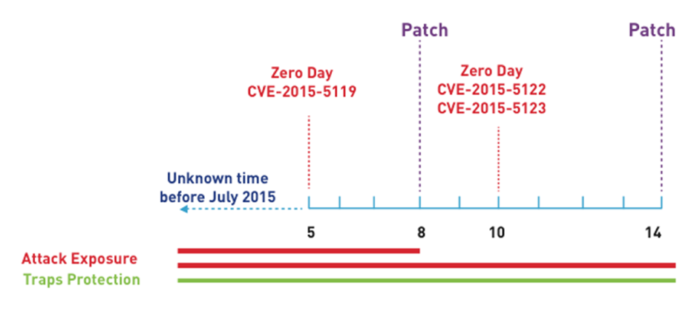

Herkömmliche Antivirensoftware wird durch multimethodischen Schutz der nächsten Generation ersetzt. Dazu wurden speziell entwickelten Methoden zur Abwehr von Malware und Exploits kombiniert und schützen Benutzer und Endpunkte vor bekannten und unbekannten Bedrohungen.

Es wird nicht mehr versucht, mithilfe einer Signatur-Datenbank bekannte Bedrohungen zu erkennen, sondern diversen Angriffsversuchen zugrundeliegende Techniken werden identifiziert und abgewehrt. So werden Sicherheitsverletzungen von vornherein vermieden und nicht erst erkannt und behoben, nachdem bereits wichtige Ressourcen beschädigt wurden.

Traps hat bereits mehrere Auszeichnungen erhalten:

- AV-TEST: „100-prozentige Erkennung realer Angriffe“: Traps erhält in einer von AV-TEST im Dezember 2017 veranlassten Bewertung die Bestnote für seine Leistung.

- AV-Comparatives : „100-prozentig reale Schutzprüfung“: Traps erhält bei dem von AV-Comparatives im Oktober 2017 durchgeführten Vergleichstest von Next-Generation-Sicherheitsprodukten die Auszeichnung „Approved“

- NSS-Labs Advanced Endpoint Protection Vergleichstest: Urteil „Recommended“.